redis通配符删除

批量删除Key

Redis 中有删除单个 Key 的指令 DEL,但好像没有批量删除 Key 的指令,不过我们可以借助 Linux 的 xargs 指令来完成这个动作

1 | redis-cli keys "*" | xargs redis-cli del |

1 | //如果要指定 Redis 数据库访问密码,使用下面的命令 |

1 | //批量删除redis 数据库中redis key的方法如下: |

1 | //删除所有Key,可以使用Redis的flushdb和flushall命令 |

Redis 中有删除单个 Key 的指令 DEL,但好像没有批量删除 Key 的指令,不过我们可以借助 Linux 的 xargs 指令来完成这个动作

1 | redis-cli keys "*" | xargs redis-cli del |

1 | //如果要指定 Redis 数据库访问密码,使用下面的命令 |

1 | //批量删除redis 数据库中redis key的方法如下: |

1 | //删除所有Key,可以使用Redis的flushdb和flushall命令 |

老会计喝二锅(打一热门技术)

梦中交谈(打一热门技术)

连胜六场又赢了(打一知名操作系统)

小米大合唱(打一著名互联网厂商)

男女生都一样(打一技术术语)

不达目的誓不罢休(打一著名网络解决方案提供商)

席卷天下,包举宇内,囊括四海,并吞八荒(打一互联网技术)

话又说回来了(打一网络安全术语)

禽流感(打一常见的PC/服务器故障)

深夜造访(打一网络安全术语)

屡屡破记录(打一技术术语)

单个花生超产(打一芯片技术)

驴友上路多郁闷(打一网络设备)

月老难扯二人姻缘(打一网络技术)

光芒照四方(打一安全厂商)

网管抓狂(打一网络设备)

悟空出了五指山(打一技术术语)

不听话就得打(打一网络安全术语)

整个界面都是阿凡达(打一PC/服务器故障现象)

E(打一开发语言)

拳王的金腰带(打一网络技术)

方便月老配对象(打一网络设备)

走麦城(打一网络安全设备)

皇帝绷着脸(打一设备)

太上老君的金丹(打一网络安全术语)

王老吉面壁(打一网络安全设备)

OpenResty® 是一个基于 Nginx 与 Lua 的高性能 Web 平台,其内部集成了大量精良的 Lua 库、第三方模块以及大多数的依赖项。用于方便地搭建能够处理超高并发、扩展性极高的动态 Web 应用、Web 服务和动态网关。

OpenResty® 通过汇聚各种设计精良的 Nginx 模块(主要由 OpenResty 团队自主开发),从而将 Nginx 有效地变成一个强大的通用 Web 应用平台。这样,Web 开发人员和系统工程师可以使用 Lua 脚本语言调动 Nginx 支持的各种 C 以及 Lua 模块,快速构造出足以胜任 10K 乃至 1000K 以上单机并发连接的高性能 Web 应用系统。

OpenResty® 的目标是让你的Web服务直接跑在 Nginx 服务内部,充分利用 Nginx 的非阻塞 I/O 模型,不仅仅对 HTTP 客户端请求,甚至于对远程后端诸如 MySQL、PostgreSQL、Memcached 以及 Redis 等都进行一致的高性能响应。

OpenResty(又称:ngx_openresty) 是一个基于 NGINX 的可伸缩的 Web 平台,由中国人章亦春发起,提供了很多高质量的第三方模块。

OpenResty 是一个强大的 Web 应用服务器,Web 开发人员可以使用 Lua 脚本语言调动 Nginx 支持的各种 C 以及 Lua 模块,更主要的是在性能方面,OpenResty可以 快速构造出足以胜任 10K 以上并发连接响应的超高性能 Web 应用系统。

强烈建议 Mac OS X 或者 macOS 系统用户通过 homebrew 包管理器安装 OpenResty,像下面这样:

1 | brew tap openresty/brew |

如果你之前是从 homebrew/nginx 安装的 OpenResty,请先执行:

1 | brew untap homebrew/nginx |

安装成功后,可以使用openresty直接输出html页面。

首先可以创建一个工作目录1

2

3mkdir /home/www

cd /home/www/

mkdir logs/ conf/

其中,logs目录用于存放日志,conf用于存放配置文件。

在conf目录下创建一个nginx.conf文件 代码如下:

1 | worker_processes 1; |

默认情况下 openresty 安装在 /usr/local/openresty 目录中,启动命令为:1

2cd /home/www

/usr/local/openresty/nginx/sbin/nginx -p `pwd`/ -c conf/nginx.conf

如果没有任何输出,说明启动成功,-p 指定我们的项目目录,-c 指定配置文件。

接下来我们可以使用 curl 来测试是否能够正常范围:

curl http://localhost:9000/

输出结果为:

<p>Hello, World!</p>

OpenResty 的目标是让你的 Web 服务直接跑在 Nginx 服务内部,充分利用 Nginx 的非阻塞 I/O 模型,不仅仅对 HTTP 客户端请求,甚至于对远程后端诸如 MySQL,PostgreSQL,~Memcaches 以及 ~Redis 等都进行一致的高性能响应。

所以对于一些高性能的服务来说,可以直接使用 OpenResty 访问 Mysql或Redis等,而不需要通过第三方语言(PHP、Python、Ruby)等来访问数据库再返回,这大大提高了应用的性能。

1 | public class DES { |

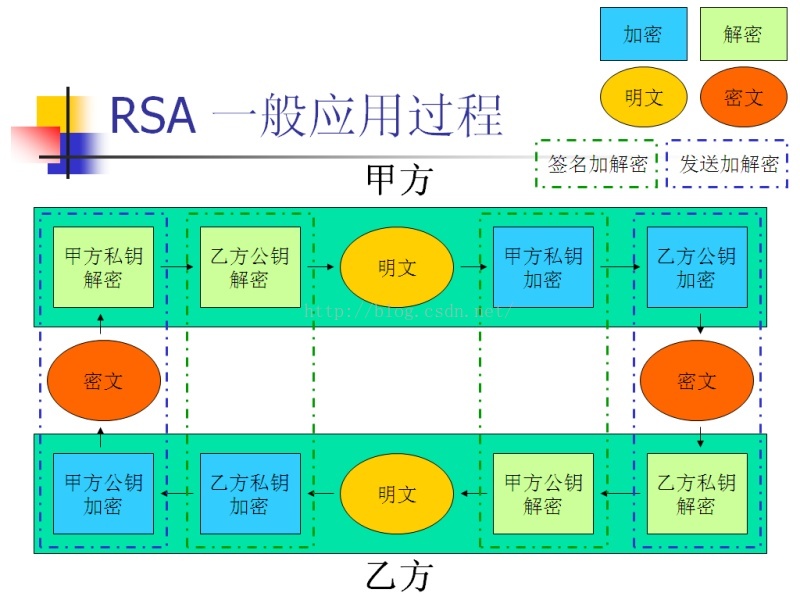

1、用RSA算法生成一对密钥,公钥发放给外部客户,私钥自己保管;有以下应用场景:

【公钥加密、私钥解密】或者【私钥签名、公钥验证】

2、非对称加解密的理解:

与DES不同,RSA算法中,每个通信主体都有两个钥匙,一个公钥一个私钥。

就是有2把钥匙

单方向传输

用公钥加密的数据,只有私钥能解开(可用于加密);

同时,使用私钥加密的数据,只有公钥能解开(签名)。但是速度很慢(比私钥加密慢100到1000倍),

公钥的主要算法有RSA,还包括Blowfish,Diffie-Helman等。

公钥与私钥

公私钥加解密举例

设若甲有一份需保密的数字商业合同发给乙签署。经过如下步骤:

公私钥加解密说明

从以上步骤,我们知道:

一。 公私钥生成

二。加解密

该过程为小张给小李发消息,公钥为小李的公钥(n & e), 私钥为小李的私钥(n & d).

这个过程之所以能通过, 是因为有如下等式:

cd ≡(me)d ≡med (mod n)

MD5 – message-digest algorithm 5(信息-摘要算法)缩写,是一种不可逆的加密算法,对任何字符串都可以加密成一段唯一的固定长度的代码。可以是128位。

MD5码可以唯一地代码原信息的特征,通常用于密码的加密存储,数字签名,文件完整性验证等。

1 | /** |

SHA(Secure Hash Algorithm,安全散列算法),较MD5更安全。

SHA1是由NISTNSA设计,对长度小于264的输入,产生长度为160bit的散列值,可穷举性(brute-force

)更好。SHA-1是由美国标准技术局(NIST)颁布的国家标准,是一种应用最为广泛的Hash函数算法,也是

目前最先进的加密技术,被政府部门和私营业主用来处理敏感信息。也常用于验证文件有没有被篡改。

1 | public static byte[] encryptSHA(byte[] data) throws Exception { |

HMAC是密钥相关的哈希运算消息认证码(Hash-based Message Authentication Code, 散列消息鉴别码),HMAC运算利用哈希算法,以一个密钥和一个消息为输入,生产一个消息摘要作为输出。消息鉴别码实现鉴别的原理是,

用公开函数和密钥产生一个固定长度的值作为认证标识,用这个标识鉴别消息的完整性。使用一个密钥生成一个

固定大小的小数据块,即MAC,并将其加入到消息中,然后传输。接收方利用与发送方共享的密钥进行鉴别认证等。

HMAC_SHA1需要一个密钥,而SHA1不需要。

1 | /** |

CRC的全称为CyclicRedundancyCheck,中文名称为循环冗余校验。它是一类重要的线性分组码,编码和解码方法

简单,检错和纠错能力强,在通信领域广泛地用于实现差错控制。

按照RFC2045的定义,Base64被定义为:Base64内容传送编码被设计用来把任意序列的8位字节描述为一种

不易被人直接识别的形式。(The Base64 Content-Transfer-Encoding is designed to represent

brbitrary sequences of octets in a form that need not be humamly readable.)

1 | /** |

## hash算法的作用

MD5Hash算法的“数字指纹”,使它成为目前应用最广泛的一种文件完整性校验和(Checksum)算法,不少Unix

系统有提供计算md5checksum的命令。

Hash算法也是现代密码体系中的一个重要组成部分,由于非对称算法的运算速度较慢,所以在数字签名协议中,

单项散列函数扮演了一个重要的角色。对Hash值,又称”数字摘要”进行数字签名,在统计上可以任务与对文件

本身进行数字签名是等效的。

完整代码

1 | import java.security.MessageDigest; |

测试类

1 | import static org.junit.Assert.*; |

Node.js 发布最新版本 Node.js 10.0.0,同时,npm 6 也随之发布。据了解,今年 10 月,Node.js 10.x 将成为长期支持版本,该版本专注于稳定性、扩展支持以及为各类应用提供一个可靠稳定的平台。

Node.js 10.x 将是第一个支持 OpenSSL 1.1.0 的版本。该版本配备了 Google V8 6.6 JavaScript 引擎,性能会增强,错误处理和跟踪诊断能力也将会提升。

此版本还将推出 Node.js API(N-API),N-API 是一个稳定的 API 模块,它独立于 V8,这样就不会阻碍模块在不重新编译的情况下运行新版本的 Node.js。

N-API 提高了 Node.js 的 ABI 稳定性,有助于模块的部署和维护。

Node.js 10 将 ABI 的稳定模块 API(N-API)作为官方支持的 API 层。N-API 旨在解决当今生态系统中的两个问题,一是降低本地模块的维护成本,二是在升级 Node.js 版本时,降低模块使用者之间的摩擦。

升级到最新的 Node.js 版本后,Node.js 版本之间的模块损坏将不再成为 N-API 模块的问题,这对于开发者和消费者来说都是双赢的。为了提高此功能的实用性,N-API 也将被移植到 Node.js 8.x 和 6.x 中,还包括下一版本。

Node.js 10.x 是第一代支持 OpenSSL 1.1.0 的版本,Node.js 现在能够充分利用由 OpenSSL 团队在代码质量、清理和现代化上提供的服务。

Node.js 现在可以将其加密支持扩展到对称加密算法 ChaCha20 和身份认证算法 Poly1305 上,它们共同构成了现代加密系统,增加了 Node.js 使用“ AEAD ”密码套件的可能性。

伴随着最近 TLS 1.3 规范的完成,网络安全迈出了一大步,OpenSSL 团队正准备发布 1.1.1 版本,其主要特性是支持 TLS 1.3,而支持 OpenSSL 1.1.1 的 Node.js 10 将可以轻松实现 API 和 ABI 的稳定升级。

Node.js 10.x 在利用错误代码以缓解持续性的错误检验上取得了很好的进展。过去,更改文本里的错误都需要等到 semver 主版本更新后,这也意味着只有等到下一个主版本的 Node.js 才能对错误进行更改,而 Node.js 主版本每六个月发布一次。使用错误代码将可以在不中断应用程序的情况下更新文本。

最新的 V8 在 Promise、异步生成器和阵列性能(array performance)有了很大的改进,Promise 和异步函数的改进消除了异步函数和 desugarded promise 链之间的隔阂,这有利于提高使用 Node.js 构建的应用程序性能。

在 Node.js 10 中,新的跟踪事件由 performance API 发布,提高了代码的透明性。此外,它还将引入了新的 API,允许用户在代码运行时按需启用和禁用跟踪事件,从而提高了运行时诊断 Node.js 应用程序问题的灵活性。

Node.js 10.0.0 附带 npm 5.7.x, 但是,预计在 Node.js 10.x 生命周期的早期会更新为 npm 6。第 6 版将侧重于性能、稳定性和安全性,与先前版本的 npm 相比,性能提高 1700%。

以后,如果使用具有已知安全问题的代码,npm Registry 的用户会收到警告通知。npm 将自动检查针对 NSP 数据库的安装请求,并在代码包含漏洞时发出警告通知。

有关npm6的更多信息,可访问https://go.npm.me/npm6

注意: Node.js 10 版本可能还会发生其他变动,可参考https://medium.com/the-node-js-collection/the-node-js-project-introduces-latest-release-line-node-js-10-x-bf07abfa9076

Progressive Web Apps,简称PWA.

渐进式提升Web App原生体验的技术方案,能给用户原生应用的体验。

PWA能做到原生应用的体验不是靠特指某一项技术,而是经过应用一些新技术进行改进,在安全、性能和体验三个方面都有很大提升,PWA本质上是WebApp,借助一些新技术也具备NativeApp的一些特性,兼具WebApp和NativeApp的优点。

PWA特点:

PWA具有特性

可链接 - 通过链接即可分享内容,无需下载安装

Web App Manifest(主屏图标)

W3C 组织早在 2014 年 5 月就提出过 Service Worker 这样的一个 HTML5 API ,主要用来做持久的离线缓存。

浏览器中的 javaScript 都是运行在一个单一主线程上的,在同一时间内只能做一件事情。随着 Web 业务不断复杂,我们逐渐在 js 中加了很多耗资源、耗时间的复杂运算过程,这些过程导致的性能问题在 WebApp 的复杂化过程中更加凸显出来。

W3C 组织早早的洞察到了这些问题可能会造成的影响,这个时候有个叫 Web Worker 的 API 被造出来了,这个 API 的唯一目的就是解放主线程,Web Worker 是脱离在主线程之外的,将一些复杂的耗时的活交给它干,完成后通过 postMessage 方法告诉主线程,而主线程通过 onMessage 方法得到 Web Worker 的结果反馈。

Service Worker 在 Web Worker 的基础上加上了持久离线缓存能力。

Service Worker 有以下功能和特性:

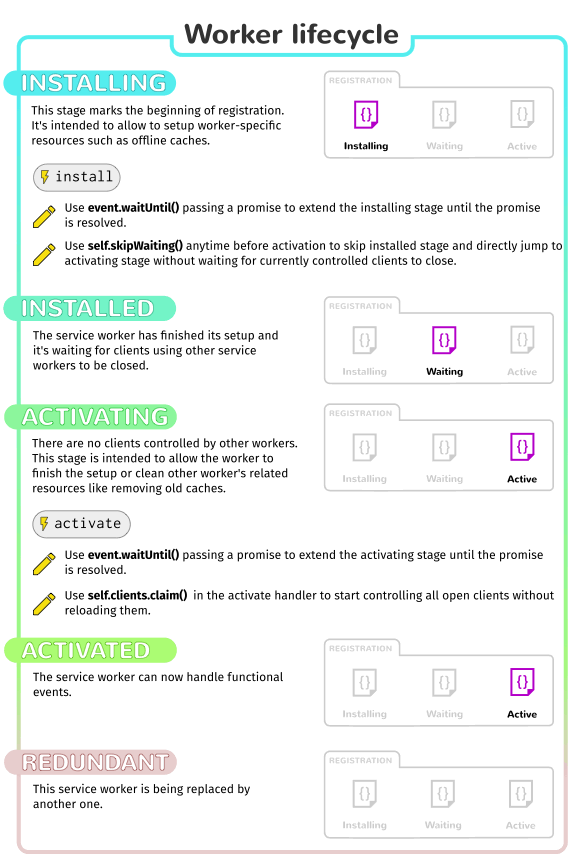

MDN 给出了详细的 Service Worker 生命周期图:

生命周期状态:

安装( installing ):这个状态发生在 Service Worker 注册之后,表示开始安装,触发 install 事件回调指定一些静态资源进行离线缓存。

install 事件回调中有两个方法:

- event.waitUntil():传入一个 Promise 为参数,等到该 Promise 为 resolve 状态为止。

- self.skipWaiting():self 是当前 context 的 global 变量,执行该方法表示强制当前处在 waiting 状态的 Service Worker 进入 activate 状态。

- 安装后( installed ):Service Worker 已经完成了安装,并且等待其他的 Service Worker 线程被关闭。

- 激活( activating ):在这个状态下没有被其他的 Service Worker 控制的客户端,允许当前的 worker 完成安装,并且清除了其他的 worker 以及关联缓存的旧缓存资源,等待新的 Service Worker 线程被激活。

activate 回调中有两个方法:- event.waitUntil():传入一个 Promise 为参数,等到该 Promise 为 resolve 状态为止。

- self.clients.claim():在 activate 事件回调中执行该方法表示取得页面的控制权, 这样之后打开页面都会使用版本更新的缓存。旧的 Service Worker 脚本不再控制着页面,之后会被停止。

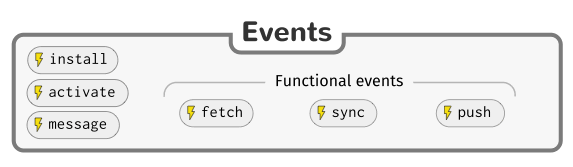

- 激活后( activated ):在这个状态会处理 activate 事件回调 (提供了更新缓存策略的机会)。并可以处理功能性的事件 fetch (请求)、sync (后台同步)、push (推送)。

- 废弃状态 ( redundant ):这个状态表示一个 Service Worker 的生命周期结束。

进入废弃 (redundant) 状态的原因可能为这几种:

- 安装 (install) 失败

- 激活 (activating) 失败

- 新版本的 Service Worker 替换了它并成为激活状态

MDN 也列出了 Service Worker 所有支持的事件:

安装serviceWoker ,通常需要在js主线程(常规页面的js)注册SeriveWorker来启动安装,这个过程将会通知浏览器我们的Service Worker线程的javascript文件在什么地方呆着。

1 | if('serviceWorker' in navigator) { |

注:查看是否注册成功,可以用chrome浏览器,输入 chrome://inspect/#service-workers

1 | // 监听 service worker的install事件 |

任何被Service Worker控制的资源被请求时,都会触发fetch事件,这些资源包括了指定的scope内的html文档,和这些html文档内引用的其他任何资源。

实现思路: Serivice Worker代理服务,给Service Woker添加一个fetch的事件监听器,接着调用event上的respondWith()方法来劫持HTTP响应,然后来更新他们。

1 | this.addEventListener('fetch', function(event) { |

Service Worker版本更新

自动更新所有页面

1 | // 安装阶段跳过等待,直接进入active |

手动更新Service Worker

在页面中可以手动借助Registration.update()更新。

1 | var version = '1.0.1'; |

debug时更新

Service Worker被载入后立即激活可以保证每次/sw.js为最新。

1 | self.addEventListener('install', function(){ |

意外惊喜

Service Worker的特殊之处除了由浏览器触发更新之外,还应用了特殊的缓存策略:如果该文件已24小时没有更新,当update触发时会强制更新。意外着最坏情况下Service Worker会每天更新一次。

ServiceWorker如何更新?

1 | // index.html |

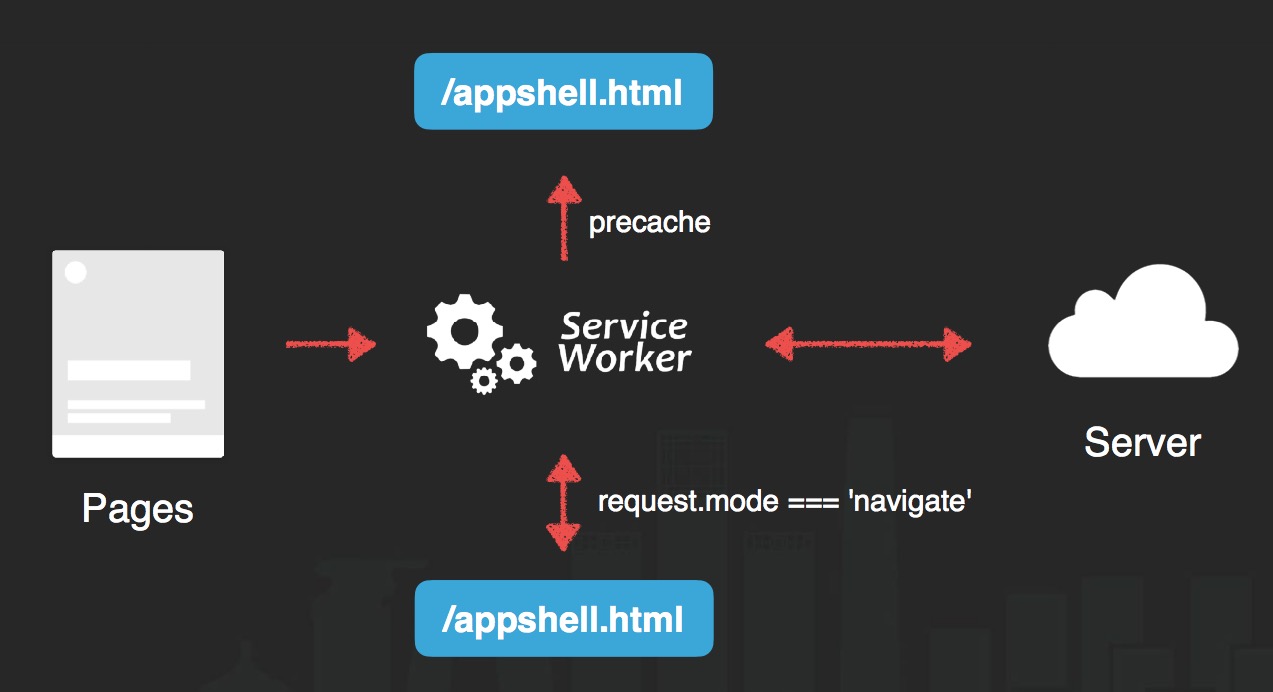

PWA SEO可以服务器端渲染Server Side Rendering(SSR).

SSR中如何正确使用Service Worker

区块链(blockchain)本质上是一种特殊的分布式数据库。

首先,区块链的主要作用是储存信息。任何需要保存的信息,都可以写入区块链,也可以从里面读取,所以它是数据库。

其次,任何人都可以架设服务器,加入区块链网络,成为一个节点。区块链的世界里面,没有中心节点,每个节点都是平等的,都保存着整个数据库。你可以向任何一个节点,写入/读取数据,因为所有节点最后都会同步,保证区块链一致。

区块链是去中心化的,没有管理员,是彻底无中心的。

区块链是由一个个区块(block)组成。区块很像数据库的记录,每次写入数据,就是创建一个区块。

每个区块包含两个部分

两个重要推论:

推论1: 每个区块的哈希都是不一样的,可以通过哈希标识区块。

推论2:如果区块的内容变了,它的哈希一定会改变。

添加新区块需要一定的计算,只有通过极其大量的计算,才能得到当前区块的有效哈希,从而把新区块添加到区块链。

这个过程就叫做采矿(mining),因为计算有效哈希的难度,好比在全世界的沙子里面,找到一粒符合条件的沙子。

计算哈希的机器就叫做矿机,操作矿机的人就叫做矿工。

区块头包含一个难度(difficulty),这个值决定了计算哈希的难度。

区块链协议规定,使用一个常量除以难度系数,可以得到目标值(target)。难度系数越大,目标值就越小。

加密和解密需要两把钥匙:一把公钥和一把私钥。公钥是公开的,任何人都可以获取。私钥是保密的,只有拥有者才能使用。

他人使用你的公钥加密信息,然后发送给你,你用私钥解密,取出信息。反过来,你也可以用私钥加密信息,别人用你的公钥

解开,从而证明这个信息是你发的,且未被篡改,这就叫数字签名。

区块链就是一个数据库,记载了所有的交易,用作中央记账系统,分布在无数个节点之上。

数字货币的本质就是一条可信的数据库记录。

比特币协议规定,分支点之后最先达到6个区块的那个分支被认定为正式的区块链,其他分支都被放弃。由于区块

的生成速度由计算能力决定,所以到底哪一笔交易最后会被写入区块链,完全由它所在的分支能吸引多少计算能力决定。

隐藏的逻辑是,如果大多数人(计算能力)选择相信某一笔交易,那么它就应该是真的。

ECMAScript2015引入箭头表达式。箭头函数其实是匿名函数,基本语法如下:

(param1, param2, …, paramN) => { statements }

(param1, param2, …, paramN) => expression

// 等于 : => { return expression; }

// 只有一个参数时,括号才可以不加:

(singleParam) => { statements }

singleParam => { statements }

//如果没有参数,就一定要加括号:

() => { statements }

示例:

1 | var simple = a => a > 15 ? 15 : a; |

有些时候,某些函数在声明的时候就是调用的时候,尤其是函数式编程中,一个函数还对外返回函数的时候。

1 | function MakePowerFn(power) { |

用箭头函数

1 | MakePowerFn = power => { |

函数式编程立志于用函数表达式来消除有状态的函数,以及for/while循环,所以在函数式编程里不应该用for/while循环,而要改用递归(递归的性能很差,所以,一般用尾递归来做优化,也就是把函数的计算状态当参数一层一层往下传递,这样语言的编译器后解释器就需要用函数栈来帮你保存函数的内部变量的状态了)。

递归的代码就是函数自己调用自己,比如求阶乘

1 | function fact(n){ |

对于匿名函数,可以把匿名函数当成一个参数传给另外一个函数,因为函数的参数有名字,所以就可以调用自己了。

1 | function combinator(func) { |

阶乘代码重构1

2

3

4

5

6

7

8

9

10

11

12

13funtion fact(func, n){

return n == 0 ? 1: n * func(func, n-1);

}

// 匿名函数版

var fact = (func, n) => (n == 0 ? 1 : func(func, n-1));

fact(fact, 5)

// 函数体声明时调用自己

(func, x) => func(func, x)(

(func, n) => ( n ==0 ? 1 : n * func(func, n-1)), // 第一个调用参数

5 // 第二个调用参数

);

递归版高阶函数

1 | HighOrderFact = function(func){ |

1 | // 查找数组正常版本 |

可以参考以下两篇文章

I’ll be using the Ramda JavaScript library fro this series,though many of the ideas apply to other JavaScript libraries such as Underscore and Lodash as well as to other languages.

I’m going to stick to the lighter,less-academic end of functional programing.

I find Ramda to be a nicely designed library that provides a lot of tools for doing functional programming in JavaScript in a clean, elegant way.